・2016/08/30

Raspberry Pi 3の WiFiを広告ブロック機能付きの無線LANアクセスポイント化 hostapd + dnsmasq編

Raspberry Pi 3の WiFiを広告ブロック機能付きの無線LANアクセスポイント化 hostapd + dnsmasq編

(ラズパイ3に内蔵の WiFiをアドブロック機能付きの高機能ルータにする方法(広告+詐欺+アダルトブロック機能付き))

Tags: [Raspberry Pi], [電子工作], [セキュリティ]

● Raspberry Pi 3 Model Bを遂に購入

Raspberry Pi3 Model B RPI2 RPI3

大人気の CPUボードの Raspberry Piに WiFiと Bluetoothが搭載されたモデルが新発売となりました。

以前から Raspberry Pi 2を買おうかどうか迷っていましたが、Raspberry Pi 3 Model Bの発売を機に購入を決意してラズベリアンになる事にしました。

※ ラズパイの OS Raspbianはバージョンが上がる毎に過去の版と OSの内部の作りが変わり、過去に書かれた製作記事(例えば Raspbian Wheezyの時代の記事)がそのままではエラーが出たりして動かない事が有ります。

※ 当方のホームページのラズパイ記事は全て Raspberry Pi 3 Model Bと Raspbian Jessieの組み合わせで動作確認をしております。

(ただし、将来的に新しい Raspbian OSが出た場合に、当方の Raspbian Jessieを基にした内容がそのままでは動かない可能性が有ります。)

※ 2017/08/16から Raspbian OSは Raspbian Jessieから Raspbian Stretchに変わりました。

※ 2019/06/20から Raspbian OSは Raspbian Stretchから Raspbian Busterに変わりました。

Download Raspbian for Raspberry Pi

ちなみに、歴代のバージョンと名称は

| Debian | コードネーム | 年月 | 備考 | (参考)Ubuntuでの該当名称 |

| Debian 11 | Bullseye | 2021/08/14~ | 2021/11からラズパイにリリース | Focal Fossa 20.04 LTS ? |

| Debian 10 | Buster | 2019/06/20~ | 2019/06からラズパイ4対応 | Bionic 18.04 LTS |

| Debian 9 | Stretch | 2017/08/16~ | 2018/03からラズパイ3B+対応 | Xenial 16.04 LTS |

| Debian 8 | Jessie | 2015~ | 2016/02からラズパイ3対応 | Trusty 14.04 LTS |

| Debian 7 | Wheezy | 2013~2016 | | |

| Debian 6.0 | Squeeze | 2011~2014 | | |

| Debian GNU/Linux 5.0 | Lenny | 2009~2012 | | |

● Raspberry Pi3を無線LANアクセスポイントとして設定する方法 hostapd + dnsmasq編

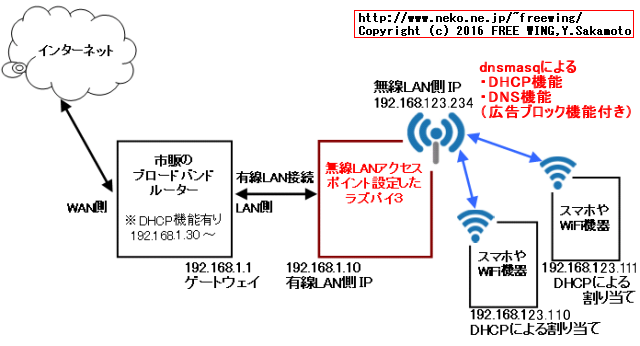

Raspberry Pi3の WiFi無線 LANを無線LANアクセスポイントとして設定して、ラズパイに WiFi機器を接続して有線 LANを使用できる様にします。

前回はルーター側の DHCP機能を使い Raspberry Pi3側は単なる有線と無線のブリッジとしてのセットアップでした。

・2016/04/20

Raspberry Pi 3 Model Bの WiFiを無線LANアクセスポイント化 WiFiルータ化する hostapd + bridge-utils編

ラズパイ3に内蔵の WiFiを無線LANアクセスポイントにして通信環境を設定する方法

今回は dnsmasqを使用して有線側と無線側を切り離し、無線LANアクセスポイント側に DHCP機能を持たせます。また dnsmasqは DNS機能も持っているので広告ブロックとしても機能するようにします。

ラズパイ3をアドブロックルータとして利用できます。

下記の設定方法は最新の Raspberry Pi3の RASPBIAN JESSIE OSに対応しています。(動作確認済み 2016/08)

RASPBIAN JESSIE download

Full desktop image based on Debian Jessie

Version:May 2016

Release date:2016-05-27

Kernel version:4.4

スループットは、

・ラズパイ無しのブロードバンドルーターと有線で直結: 60.0Mbps

・ラズパイ経由 hw_mode=g 2.4GHz: 14.8Mbps

・ラズパイ経由 hw_mode=b 2.4GHz: 14.8Mbps

※ hw_mode=a、hw_mode=adを指定すると hostapdが動きませんでした。

ラズパイ3の無線チップは Broadcom BCM43438 IEEE 802.11 b/g/nだが nは非対応。

・IEEE 802.11b (最大11Mbps)

・IEEE 802.11g (最大54Mbps)

・IEEE 802.11n (最大600Mbps)

Raspberry Pi only supports the 2.4 GHz WiFi network.

WLANは、標準の802.11b、gおよび後方に応じてテストされています。5GHz帯は使用されません。

WLAN wurde nach den Standards 802.11b, g und n getestet. Das 5-GHz-Band wird leider nicht genutzt, sondern nur das überfüllte 2,4-GHz-Band.

・Raspberry Pi3を無線LANアクセスポイントとして設定する方法

| IPアドレス | 備考 |

| 市販のブロードバンドルーター | 192.168.1.1 | DHCPサーバ機能有り

(割り当て 192.168.1.30 ~) |

| ラズパイの有線 LAN側 | 市販のブロードバンドルーターから DHCPで割り当て | |

| ラズパイの無線 LAN側 | 192.168.123.234(固定 IP設定) | DHCPサーバ機能有り

(割り当て範囲 192.168.123.100 ~ 192.168.123.120)

広告ブロック機能

セキュリティ DNS設定による保護機能 |

※ 無線 LAN側の IPアドレスをその他の IPアドレス郡と区別が付く様に 192.168.123.234と言う変わった設定にしています。

● 無線 LAN側の IPアドレス等の設定(その1 /etc/dhcpcd.confで設定する方法)

/etc/dhcpcd.confで IPアドレスを設定する方法

/etc/network/interfacesの設定ファイルの wlan0の設定部分を書き換え

$ sudo nano /etc/network/interfaces

下記の

allow-hotplug wlan0

iface wlan0 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

を

allow-hotplug wlan0

iface wlan0 inet manual

# wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

に書き換える。

面倒な場合はコマンドラインでサクッと設定ファイルを書き換える

sudo sed -i -e "16s/^ wpa-conf \/etc\/wpa_supplicant\/wpa_supplicant.conf/# wpa-conf \/etc\/wpa_supplicant\/wpa_supplicant.conf/" /etc/network/interfaces

catコマンドで /etc/network/interfacesの中身を確認

$ cat /etc/network/interfaces

/etc/dhcpcd.confの設定ファイルの最下部に wlan0の固定 IPアドレス設定を追加

$ sudo nano /etc/dhcpcd.conf

interface wlan0

static ip_address=192.168.123.234/24

面倒な場合はコマンドラインでサクッと設定ファイルに追加する

sudo bash -c "echo interface wlan0 >> /etc/dhcpcd.conf"

sudo bash -c "echo static ip_address=192.168.123.234/24 >> /etc/dhcpcd.conf"

catコマンドで /etc/dhcpcd.confの中身を確認

$ cat /etc/dhcpcd.conf

dhcpcdを再起動する

$ sudo service dhcpcd restart

● 無線 LAN側の IPアドレス等の設定(その2 /etc/network/interfacesで設定する方法)

/etc/network/interfacesで IPアドレスを設定する方法

/etc/network/interfacesの設定ファイルの wlan0の設定部分を書き換え

$ sudo nano /etc/network/interfaces

下記の

allow-hotplug wlan0

iface wlan0 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

を

allow-hotplug wlan0

iface wlan0 inet static

# wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

address 192.168.123.234

netmask 255.255.255.0

network 192.168.123.0

broadcast 192.168.123.255

に書き換える。

/etc/dhcpcd.confの設定ファイルの最下部に wlan0の無効設定を追加

$ sudo nano /etc/dhcpcd.conf

denyinterfaces wlan0

サービスを再起動して即時に反映させる

$ sudo service dhcpcd restart

$ sudo ifdown wlan0; sudo ifup wlan0

wlan0の IPアドレス設定を確認

$ ip addr | grep "wlan0" | grep "inet"

inet 192.168.123.234/24 brd 192.168.123.255 scope global wlan0

上記、その2の場合の設定の一括コマンドラインコピペ用

sudo sed -i -e "s/^iface wlan0 inet manual/iface wlan0 inet static/" /etc/network/interfaces

sudo sed -i -e "16s/^ wpa-conf/# wpa-conf/" /etc/network/interfaces

sudo sed -i -e "17s/^$/ address 192.168.123.234\n netmask 255.255.255.0\n network 192.168.123.0\n broadcast 192.168.123.255\n/" /etc/network/interfaces

sudo bash -c "echo denyinterfaces wlan0 >> /etc/dhcpcd.conf"

sudo service dhcpcd restart

sudo ifdown wlan0; sudo ifup wlan0

ip addr | grep "wlan0" | grep "inet"

● hostapdの設定(アクセスポイントのアプリ)

hostapdをインストール

$ sudo apt-get -y install hostapd

hostapdのデフォルトの設定ファイル /etc/hostapd/hostapd.confをセットアップする

$ sudo bash -c "zcat /usr/share/doc/hostapd/examples/hostapd.conf.gz > /etc/hostapd/hostapd.conf"

/etc/hostapd/hostapd.confの設定ファイルを書き換え

$ sudo nano /etc/hostapd/hostapd.conf

| 変更前 | 変更後 | 備考 | 書き換え必須か |

| interface=wlan0 | interface=wlan0 | そのまま | -- |

| # driver=hostap | driver=nl80211 | | 必須 |

| ssid=test | ssid=WIFISSID | 任意の SSIDに書き換える | 必須 |

| hw_mode=g | hw_mode=g | そのまま | お好みで変更する

g=2.4GHz |

| channel=1 | channel=1 | そのまま | お好みで変更する |

| #wpa=1 | wpa=2 | 1=WPA、2=WPA2、3=WPA+WPA2

ここでは WPA2だけを有効にする | 必須(WPAは危険なので WPA2のみを使用する) |

| #wpa_passphrase=secret passphrase | wpa_passphrase=PASSWORD | 任意のパスワードに書き換える | 必須 |

| #wpa_key_mgmt=WPA-PSK WPA-EAP | wpa_key_mgmt=WPA-PSK | 必要に応じて書き換える | 任意 |

| #rsn_pairwise=CCMP | rsn_pairwise=CCMP | 必要に応じて書き換える | 任意だが、CCMPのままが良い(AESと同義) |

※ 暗号化方式として WEPや WPA-TKIPは脆弱性が有るので使用しない方が良い。WPA2-AESを使うのが現時点では一番良い。

7分でほぼ全無線LAN機器を攻撃可能! - 森井教授がWPA-TKIPの脆弱性を解説

今さら聞けない「無線LANセキュリティの基本」

例によって面倒な場合はコマンドラインでサクッと設定を追加する

一旦ローカルにファイルをコピーして文字列置換して設定ファイルを書き戻す

sudo bash -c "zcat /usr/share/doc/hostapd/examples/hostapd.conf.gz > /etc/hostapd/hostapd.conf"

cp /etc/hostapd/hostapd.conf ~/hostapd.conf

sed -i -e "s/# driver=hostap/driver=nl80211/g" ~/hostapd.conf

sed -i -e "s/ssid=test/ssid=WIFISSID/g" ~/hostapd.conf

sed -i -e "s/#wpa=1/wpa=2/g" ~/hostapd.conf

sed -i -e "s/#wpa_passphrase=secret passphrase/wpa_passphrase=PASSWORD/g" ~/hostapd.conf

cat ~/hostapd.conf

sudo mv /etc/hostapd/hostapd.conf /etc/hostapd/hostapd.conf.bak

sudo cp ~/hostapd.conf /etc/hostapd/hostapd.conf

設定が書き換わっている事を確認する

(grepコマンドで指定ファイルのコメント行と空行以外を出力する=有効な設定の行だけが出力される)

$ cat /etc/hostapd/hostapd.conf | grep -v "^#" | grep -v "^$"

暫定的に hostapdを動かしてみる(他の WiFi機器で上記設定のアクセスポイントに接続できるか確認する)

$ sudo hostapd /etc/hostapd/hostapd.conf

[Ctrl+C]で停止する。

ラズパイを起動した時に自動で hostapdが動く様に設定する

$ sudo nano /etc/default/hostapd

| 変更前 | 変更後 | 備考 |

| #DAEMON_CONF="" | DAEMON_CONF="/etc/hostapd/hostapd.conf" | hostapd.confのパスを設定する |

※ #を付けてコメント化すれば自動起動しなくなる。

例によって面倒な場合はコマンドラインでサクッと設定を追加する

一旦ローカルにファイルをコピーして文字列置換して設定ファイルを書き戻す

cp /etc/default/hostapd ~/hostapd

sed -i -e "s/#DAEMON_CONF=\"\"/DAEMON_CONF=\"\/etc\/hostapd\/hostapd.conf\"/g" ~/hostapd

cat ~/hostapd

sudo mv /etc/default/hostapd /etc/default/hostapd.bak

sudo cp ~/hostapd /etc/default/hostapd

● dnsmasqの設定(DHCPと DNSのアプリ)

dnsmasqをインストール

$ sudo apt-get -y install dnsmasq

既存の /etc/dnsmasq.confの設定ファイルのファイル名を変更する

既存の設定ファイルは不要なのでリネームする。

$ sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.org

/etc/dnsmasq.confの設定ファイルを新規で作成する

$ sudo nano /etc/dnsmasq.conf

# Disables /etc/resolv.conf

no-resolv

no-poll

# Never forward plain names (without a dot or domain part)

domain-needed

# Never forward addresses in the non-routed address spaces.

bogus-priv

# Interface

interface=wlan0

# DHCP range

dhcp-range=192.168.123.100,192.168.123.120,12h

# DNS addresses

server=8.8.8.8

server=8.8.4.4

# adblock(広告ブロックの設定、広告ブロックが不要な場合は不要)

conf-file=/etc/adblock.conf

# 例によって面倒な場合はコマンドラインでサクッと設定する

sudo bash -c "echo \# dnsmasq.conf > /etc/dnsmasq.conf"

sudo bash -c "echo \# Disables /etc/resolv.conf >> /etc/dnsmasq.conf"

sudo bash -c "echo no-resolv >> /etc/dnsmasq.conf"

sudo bash -c "echo no-poll >> /etc/dnsmasq.conf"

sudo bash -c "echo domain-needed >> /etc/dnsmasq.conf"

sudo bash -c "echo bogus-priv >> /etc/dnsmasq.conf"

sudo bash -c "echo \# Interface >> /etc/dnsmasq.conf"

sudo bash -c "echo interface=wlan0 >> /etc/dnsmasq.conf"

sudo bash -c "echo \# DHCP range >> /etc/dnsmasq.conf"

sudo bash -c "echo dhcp-range=192.168.123.100,192.168.123.120,12h >> /etc/dnsmasq.conf"

sudo bash -c "echo \# DNS addresses >> /etc/dnsmasq.conf"

sudo bash -c "echo server=8.8.8.8 >> /etc/dnsmasq.conf"

sudo bash -c "echo server=8.8.4.4 >> /etc/dnsmasq.conf"

# 下記は広告ブロックの設定(アドブロックルータ)

# (広告ブロックが不要な場合はこの手順をスキップ)

sudo bash -c "echo \# adblock >> /etc/dnsmasq.conf"

sudo bash -c "echo conf-file=/etc/dnsmasq.adblock.conf >> /etc/dnsmasq.conf"

# 広告ブロックの設定ファイルをダウンロードする

# ブロック対象とする広告で使用されるサーバ名のリストとなっています。

# (広告ブロックが不要な場合はこの手順をスキップ)

curl "http://pgl.yoyo.org/adservers/serverlist.php?hostformat=dnsmasq&showintro=0&mimetype=plaintext" | sed "s/127\.0\.0\.1/0.0.0.0/" > ~/dnsmasq.adblock.conf

# 広告ブロックの設定ファイルを /etc/dnsmasq.adblock.confにコピーする

# (広告ブロックが不要な場合はこの手順をスキップ)

sudo cp ~/dnsmasq.adblock.conf /etc/dnsmasq.adblock.conf

# /etc/sysctl.confを編集して ip_forwardを有効にする

$ sudo nano /etc/sysctl.conf

#net.ipv4.ip_forward=1

の先頭の #を取り設定を有効にする

net.ipv4.ip_forward=1

# 面倒な場合はコマンドラインでサクッと設定ファイルを変更する

sudo sed -i -e "s/^#net.ipv4.ip_forward=1/net.ipv4.ip_forward=1/" /etc/sysctl.conf

# 設定が書き換わっている事を確認する

cat /etc/sysctl.conf | grep ip_forward

# ip_forwardの設定を即時反映する

sudo sh -c "echo 1 > /proc/sys/net/ipv4/ip_forward"

# iptablesコマンドで eth0と wlan0間で通信できる様に設定する

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

# 上記の iptablesの設定内容をファイルに保存する

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

# /etc/rc.localファイルを編集して上記の iptablesの設定を起動時に有効にする

sudo nano /etc/rc.local

で /etc/rc.localファイルを開いて、

iptables-restore < /etc/iptables.ipv4.nat

を

exit 0

の行の上に追加する

# 面倒な場合はコマンドラインでサクッと設定ファイルを変更する

sudo sed -i -e "s/^exit 0/\niptables-restore < \/etc\/iptables.ipv4.nat\n\nexit 0/" /etc/rc.local

# サービスを再起動して

sudo service hostapd start

sudo service dnsmasq start

# 再起動する

sudo reboot

これで、ラズパイを WiFiアクセスポイント(広告ブロック機能付き)として使用できる様になります。

広告ブロック機能は広告サーバのホスト名を解決する時に 0.0.0.0の無効な IPアドレスを返す事で実現しています。(いわゆる hostsファイルでのアドブロックと同じ動作原理)

dnsmasqの他に DHCPサーバとして isc-dhcp-serverを使用する方法も有りますが、dnsmasqは自前でブロックするホストを設定できるので dnsmasqの方が自由度が高くて良いと思います。

・2016/09/02

Raspberry Pi 3に内蔵の WiFiを使った無線LANアクセスポイント化 WiFiルータ化 hostapd + isc-dhcp-server編

ラズパイを無線LANアクセスポイントにする方法(詐欺サイト+アダルトサイトブロック機能付き)

●コマンド入力やエディタでの編集作業が面倒な場合の一括実行用のコマンドラインコピペ用

無線 LANの wlan0の IPアドレス設定は記述内容が少ないその1の方法を使用している。

### この行を実行して、

sudo apt-get -y install hostapd dnsmasq

### 以下は最後までコピペで連続で一括実行できる

### /etc/network/interfacesの編集

sudo sed -i -e "16s/^ wpa-conf/# wpa-conf/" /etc/network/interfaces

cat /etc/network/interfaces

### /etc/dhcpcd.confの編集

sudo bash -c "echo interface wlan0 >> /etc/dhcpcd.conf"

sudo bash -c "echo static ip_address=192.168.123.234/24 >> /etc/dhcpcd.conf"

cat /etc/dhcpcd.conf

sudo service dhcpcd restart

### /etc/hostapd/hostapd.confの設定

### WiFiアクセスポイントは WIFISSID PASSWORD WPA2-AES

sudo bash -c "zcat /usr/share/doc/hostapd/examples/hostapd.conf.gz > /etc/hostapd/hostapd.conf"

cp /etc/hostapd/hostapd.conf ~/hostapd.conf

sed -i -e "s/# driver=hostap/driver=nl80211/g" ~/hostapd.conf

sed -i -e "s/ssid=test/ssid=WIFISSID/g" ~/hostapd.conf

sed -i -e "s/#wpa=1/wpa=2/g" ~/hostapd.conf

sed -i -e "s/#wpa_passphrase=secret passphrase/wpa_passphrase=PASSWORD/g" ~/hostapd.conf

cat ~/hostapd.conf

sudo mv /etc/hostapd/hostapd.conf /etc/hostapd/hostapd.conf.bak

sudo cp ~/hostapd.conf /etc/hostapd/hostapd.conf

cp /etc/default/hostapd ~/hostapd

sed -i -e "s/#DAEMON_CONF=\"\"/DAEMON_CONF=\"\/etc\/hostapd\/hostapd.conf\"/g" ~/hostapd

cat ~/hostapd

sudo mv /etc/default/hostapd /etc/default/hostapd.bak

sudo cp ~/hostapd /etc/default/hostapd

### /etc/dnsmasq.confの設定

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.org

sudo bash -c "echo \# dnsmasq.conf > /etc/dnsmasq.conf"

sudo bash -c "echo \# Disables /etc/resolv.conf >> /etc/dnsmasq.conf"

sudo bash -c "echo no-resolv >> /etc/dnsmasq.conf"

sudo bash -c "echo no-poll >> /etc/dnsmasq.conf"

sudo bash -c "echo domain-needed >> /etc/dnsmasq.conf"

sudo bash -c "echo bogus-priv >> /etc/dnsmasq.conf"

sudo bash -c "echo \# Interface >> /etc/dnsmasq.conf"

sudo bash -c "echo interface=wlan0 >> /etc/dnsmasq.conf"

sudo bash -c "echo \# DHCP range >> /etc/dnsmasq.conf"

sudo bash -c "echo dhcp-range=192.168.123.100,192.168.123.120,12h >> /etc/dnsmasq.conf"

# DNSとして安全の為に Norton ConnectSafeの DNSを設定している

sudo bash -c "echo \# DNS addresses >> /etc/dnsmasq.conf"

sudo bash -c "echo server=199.85.126.10 >> /etc/dnsmasq.conf"

sudo bash -c "echo server=199.85.127.10 >> /etc/dnsmasq.conf"

2018/10 追記

Norton ConnectSafe の廃止のお知らせ

2018 年 11 月 15 日をもって、Norton ConnectSafe サービスは廃止

ConnectSafe は、シマンテックの事業分野と事業投資の変更により、廃止されることになりました。

# 下記は広告ブロックの設定(広告ブロックが不要な場合はこの手順をスキップ)

# 下記は広告ブロックの設定(広告ブロックが不要な場合はこの手順をスキップ)

sudo bash -c "echo \# adblock >> /etc/dnsmasq.conf"

sudo bash -c "echo conf-file=/etc/dnsmasq.adblock.conf >> /etc/dnsmasq.conf"

# 下記は広告ブロックの設定(広告ブロックが不要な場合はこの手順をスキップ)

curl "http://pgl.yoyo.org/adservers/serverlist.php?hostformat=dnsmasq&showintro=0&mimetype=plaintext" | sed "s/127\.0\.0\.1/0.0.0.0/" > ~/dnsmasq.adblock.conf

# 下記は広告ブロックの設定(広告ブロックが不要な場合はこの手順をスキップ)

sudo cp ~/dnsmasq.adblock.conf /etc/dnsmasq.adblock.conf

### ここから共通

cat /etc/dnsmasq.conf

### /etc/sysctl.confの設定

sudo sed -i -e "s/^#net.ipv4.ip_forward=1/net.ipv4.ip_forward=1/" /etc/sysctl.conf

cat /etc/sysctl.conf | grep ip_forward

sudo sh -c "echo 1 > /proc/sys/net/ipv4/ip_forward"

### iptablesの設定

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

sudo sed -i -e "s/^exit 0/\niptables-restore < \/etc\/iptables.ipv4.nat\n\nexit 0/" /etc/rc.local

### Disable IPv6

sudo bash -c "echo \# Disable IPv6 >> /etc/sysctl.conf"

sudo bash -c "echo net.ipv6.conf.all.disable_ipv6 = 1 >> /etc/sysctl.conf"

### Raspberry Piを再起動

sudo reboot

### これで Raspberry Piが WiFiアクセスポイントになります。

● hostapdで MACアドレスフィルタリング

hostapdに接続できる機器を MACアドレスで制限できます。

/etc/hostapd/acceptファイルを新規作成して接続を許可する WIFI機器の MACアドレスを列挙する。(1行に 1個)

例)

/etc/hostapd.acceptの設定ファイルを新規に作成

sudo nano /etc/hostapd.accept

00:11:22:33:44:01

00:11:22:33:44:02

00:11:22:33:44:03

/etc/hostapd/hostapd.confの設定ファイルに下記の 2行を書き換える

$ sudo nano /etc/hostapd/hostapd.conf

macaddr_acl=0

#accept_mac_file=/etc/hostapd.accept

を

macaddr_acl=1

accept_mac_file=/etc/hostapd.accept

に書き換える

変更内容を確認する

$ cat /etc/hostapd/hostapd.conf | grep -v "^#" | grep mac

macaddr_acl=1

accept_mac_file=/etc/hostapd.accept

例によって面倒な場合は(ry

sudo sed -i -e "s/macaddr_acl=0/macaddr_acl=1/" /etc/hostapd/hostapd.conf

sudo sed -i -e "s/#accept_mac_file/accept_mac_file/" /etc/hostapd/hostapd.conf

# 変更内容を確認する

cat /etc/hostapd/hostapd.conf | grep -v "^#" | grep mac

● DNSサーバの設定でちょっとイイ話

上記の DNSサーバの設定では Googleが提供する DNSサーバを使用していますが、それ以外にも特徴的な公開 DNSサーバが有ります。

下記の中では Norton DNSの (3)の DNS 199.85.126.30 199.85.127.30が良いかな。

(各自の好みで選択して使用するのが良いです)

Public DNS Server List

● Google Public DNS

Google Public DNS

言わずと知れた Googleの DNS。8.8.8.8と覚えやすい。

8.8.8.8、8.8.4.4

● Verisign Public DNS

Verisign Public DNS

Googleが嫌いな人は プライバシーを尊重するベリサインの DNS。

64.6.64.6、64.6.65.6

● Norton DNS(Norton ConnectSafe)

Norton ConnectSafe

Norton DNS(Norton ConnectSafe)

1) マルウェアを有するサイト、フィッシングサイト、詐欺サイトをすべて遮断

199.85.126.10、199.85.127.10

2) (1)+性的表現が露骨なサイトへのアクセスも遮断

199.85.126.20、199.85.127.20

3) (1)+(2)+中絶、アルコール、犯罪、カルト、麻薬、ギャンブル、中傷、性的指向、自殺、タバコ、暴力についてのサイトへのアクセスを遮断

199.85.126.30、199.85.127.30

アクセスブロック時は http://54.200.80.90/にリダイレクトされる。

● OpenDNS Ciscoが運営する DNSサーバ

OpenDNS

OpenDNSは、フリーなDNS

Ciscoが運営する DNSサーバ(Ciscoが OpenDNSを買収した)

シスコ、OpenDNS買収の意向を発表

208.67.222.222、208.67.220.220

208.67.222.220、208.67.220.222

ポルノや危険なサイトへの閲覧をブロックしている DNS(家庭向け)

208.67.222.123、208.67.220.123

● Comodo Secure DNS

Comodo Secure DNS

マルウェアに感染したドメインへの接続をブロック

8.26.56.26、8.20.247.20

● Yandex.DNS

Yandex.DNS Secure home internet

Basic Quick and reliable DNS

77.88.8.8、77.88.8.1

Safe Protection from virus and fraudulent content(ウイルスや不正な内容の詐欺サイトをブロック)

77.88.8.88、77.88.8.2

Family Without adult content(アダルトなサイトをブロック)

77.88.8.7、77.88.8.3

●以下は中華系の公開 DNSサーバ

114DNSと 百度DNSは DNS汚染無し(twitter.comを正常に IP引きする)

阿里DNSは DNS汚染有り(twitter.comを正常に IP引きしない)

● 南京信风 114DNS(DNS汚染無し)

中国电信 114DNS

纯净 无劫持 无需再忍受被强扭去看广告或粗俗网站之痛苦(しつこい広告や下品なウェブサイトからの苦痛を取り除く=ブロックする)

服务地址为:114.114.114.114、114.114.115.115

拦截 钓鱼病毒木马网站 增强网银、证券、购物、游戏、隐私信息安全(フィッシングサイト等をブロック、プライバシーを守る)

服务地址为:114.114.114.119、114.114.115.119

学校或家长可选拦截 色情网站 保护少年儿童免受网络色情内容的毒害(ポルノや害悪の有るサイトから青少年を守る、学校や家庭向け)

服务地址为:114.114.114.110、114.114.115.110

114DNS DNS安全警示

114DNS 全国DNS汇总

※ その他の DNS紹介ブログ等で 114DNSが 百度DNSと書いてありますが間違いです。114DNSは南京信风网络科技有限公司の運営です。

● 百度公共DNS Baidu DNS(DNS汚染無し)

百度公共DNS

百度公共DNS

180.76.76.76

● 阿里DNS AliDNS(DNS汚染有り)

阿里DNS

223.5.5.5、223.6.6.6

● 中華系 DNS汚染の検証

特定の条件下で発生する通信エラーに関する考察 ~中国編~ JANOG

DNS Cache Poisoning in the People's Republic of China

挙動不審なDNSルートサーバ

$ dig

-bash: dig: command not found

$ sudo apt-get update

$ sudo apt-get install dnsutils

● Google DNS(当然、DNS汚染無し)

$ dig twitter.com @8.8.8.8 +short

104.244.42.1

104.244.42.129

● 114DNS(DNS汚染無し)

$ dig twitter.com @114.114.114.114 +short

199.16.156.70

199.16.156.230

199.16.156.198

199.16.156.102

● Baidu DNS(DNS汚染無し)

$ dig twitter.com @180.76.76.76 +short

104.244.42.65

104.244.42.193

● AliDNS(DNS汚染している。上記の JANOGの通信エラーに関する考察「クエリの応答内容」と合致する)

$ dig twitter.com @223.5.5.5 +short

8.7.198.45

$ dig twitter.com @223.5.5.5 +short

46.82.174.68

● 番外編、中国国内で海外のサービスを使用したい場合の DNS設定

使用国外 DNS 造成国内网站访问慢的解决方法

中国国内ではなくグーグルの DNSサーバを参照する様に設定すると言う事。

/etc/dnsmasq.conf

no-resolv

no-poll

server=8.8.8.8

server=8.8.4.4

server=/cn/114.114.114.114

server=/taobao.com/114.114.114.114

server=/taobaocdn.com/114.114.114.114

server=/tbcache.com/114.114.114.114

server=/tdimg.com/114.114.114.114

digコマンドで DNSのホスト名引きを検証(上記のブログの追試)

$ dig twitter.com @8.8.8.8 +short

-bash: dig: command not found

※ Raspberry Piの Raspbianの初期状態では nslookupや digコマンドが使えない。

$ sudo apt-get -y install dnsutils

$ dig twitter.com @8.8.8.8 +short

104.244.42.65

104.244.42.193

※ 8.8.8.8はグーグルの DNSサーバ、普通に twitter.comの IPアドレスを引いている。

$ dig twitter.com @221.228.255.1 +short

93.46.8.89

※ 221.228.255.1は 中国の江苏电信の DNSサーバ、93.46.8.89の下記のブラックリスト収集サーバに転送されている。

$ dig twitter.com @114.114.114.114 +short

199.16.156.70

199.16.156.102

199.16.156.230

199.16.156.198

$ dig twitter.com @180.76.76.76 +short

104.244.42.1

104.244.42.193

93.46.8.89でググルと下記が出てくる

域名服务器缓存污染 DNSポイズニング

中国防火長城、根据互联网上长期收集到的污染目标的虚假IP地址列表,防火长城会将黑名单内的域名重新導向至不限于以下列表的IP地址。

中国国内の DNSサーバでは YouTubeや Twitter、Facebook等の中国国内で一般的に利用できないサービスにアクセスした場合にブラックリスト収集サーバの IPアドレスに転送される様になっている。(そこでアクセス履歴を全部収集するらしい)

中国国内では IPアドレスの割り当てが郵便番号の様に地域毎に全部政府によって管理されて決められています。(IPアドレスから一意にアクセス元の地域を特定できる。)

・中国のブラックリスト収集サーバ

・IPv4

4.36.66.178

8.7.198.45

23.89.5.60

37.61.54.158

46.82.174.68

49.2.123.56

54.76.135.1

59.24.3.173

64.33.88.161

64.33.99.47

64.66.163.251

65.104.202.252

65.160.219.113

66.45.252.237

72.14.205.99

72.14.205.104

77.4.7.92

78.16.49.15

93.46.8.89

118.5.49.6

128.121.126.139

159.106.121.75

169.132.13.103

185.85.13.155

188.5.4.96

189.163.17.5

192.67.198.6

197.4.4.12

202.106.1.2

202.181.7.85

203.98.7.65

203.161.230.171

207.12.88.98

208.56.31.43

209.36.73.33

209.145.54.50

209.220.30.174

211.94.66.147

213.169.251.35

216.221.188.182

216.234.179.13

243.185.187.39

249.129.46.48

253.157.14.165

・Google+ 的域名 plus.google.com

74.125.31.113

74.125.39.102

74.125.39.113

74.125.127.102

74.125.130.47

74.125.155.102

209.85.229.138

210.242.125.20

・YouTube 影片服务器的域名 r*.googlevideo.com

0.0.0.0(※ 0.0.0.0は無効なサーバアドレス)

2.1.1.2

4.193.80.0

8.105.84.0

12.87.133.0

16.63.155.0

20.139.56.0

24.51.184.0

28.121.126.139

28.13.216.0

46.20.126.252

46.38.24.209

61.54.28.6

66.206.11.194

74.117.57.138

89.31.55.106

113.11.194.190

118.5.49.6

122.218.101.190

123.50.49.171

123.126.249.238

125.230.148.48

127.0.0.2

173.201.216.6

203.199.57.81

208.109.138.55

211.5.133.18

211.8.69.27

213.186.33.5

216.139.213.144

221.8.69.27

243.185.187.3

243.185.187.30

Tags: [Raspberry Pi], [電子工作], [セキュリティ]

●関連するコンテンツ(この記事を読んだ人は、次の記事も読んでいます)

FWinSdCardImager SDカード イメージ書き込みアプリ、ラズパイの Raspbian OS、Jetson Nanoの Ubuntuの書き込みに便利

ラズパイや Jetson Nano等のワンボードマイコン等への OSイメージの書き込みが簡単にできる

FWinPiFinder ラズベリーパイ IPアドレス発見アプリ。ARPコマンドでラズパイの IPアドレスを探索発見する

Raspberry Piや NVIDIA Jetson Nano等の IPアドレスを MACアドレスの OUI部分を使用して発見する

Raspberry Pi 3系のトラブルであるある第一位の電源トラブル、低電圧警報に関する情報のまとめ

ラズパイ3B系での低電圧警報に関する情報まとめ、コマンドラインやログファイルから低電圧を検知する方法

Raspberry Piで CPUの脆弱性 Spectreと Meltdownの脆弱性をチェックする方法

ラズパイで 2018年初頭に大騒ぎになったスペクターとメルトダウンの CPUの脆弱性をチェックする方法

Raspberry Pi Zero Wを海外通販の Pimoroni等での購入方法、購入できる通販ショップ一覧まとめ

ラズパイゼロW ワイヤレスモデルを海外通販でサクッと簡単に個人輸入で入手。技適通過でも国内販売は常に品切れ

Raspberry Pi 3で安定して使える相性の無い最適な microSDカードの種類のまとめ

ラズパイ3で安定して使える microSDカードを購入する Teamと SanDiskは絶対に買わない

Raspberry Pi 3 Model Bに専用カメラモジュール RaspiCamを接続する方法

ラズパイに専用カメラモジュールを接続して Raspbianで写真の静止画撮影や動画を録画する方法

Raspberry Pi 3の Linuxコンソール上で使用する各種コマンドまとめ

ラズパイの Raspbian OSのコマンドラインで使用する便利コマンド、負荷試験や CPUシリアル番号の確認方法等も

Raspberry Pi 3公式フォーラムの FAQの内容の日本語訳

ラズパイ公式フォーラムの「The Raspberry Pi 3 Model B Q&A thread」の日本語訳

Raspberry Pi 3で GPIO端子の I2C機能を有効化する方法

ラズパイ3の GPIO端子の I2C機能を有効にして各種センサーを繋げる方法まとめ

大人気の CPUボード、Raspberry Pi 3 Model Bで作ってみよう

Raspberry Piの開発環境の構築やタッチパネル付き液晶ディスプレイや各種センサーの使い方まとめ

Raspberry Pi関連はこちらへまとめました

Raspberry Pi関連はこちらへまとめました

下記以外にも多数のラズパイ関係の記事が有ります。

(I2C制御、GPIO制御、1-Wire制御、シリアル通信、日本語音声合成、日本語音声認識、中国語音声合成、MeCab 形態素解析エンジン、赤外線リモコン制御、秋月 I2C液晶モジュール、KeDei 3.5インチ液晶、HDMI 5インチ液晶、NFCカードリーダ、コマンドライン操作方法等)

Espressif ESP8266 Arduino互換でスケッチが使える ESP-12Eモジュール基板

Espressif ESP8266 ESP-12-E NodeMCU V1 ESP12 CP2102

BangGood通販はドローン以外にも面白い商品がまだまだ有った(電子工作編)

レーザー彫刻機、カラー液晶の DIYオシロ、Arduinoや Raspberry Pi用の小型カラー液晶

[HOME]

|

[BACK]

リンクフリー(連絡不要、ただしトップページ以外は Web構成の変更で移動する場合があります)

Copyright (c)

2016 FREE WING,Y.Sakamoto

Powered by 猫屋敷工房 & HTML Generator

http://www.neko.ne.jp/~freewing/raspberry_pi/raspberry_pi_3_wifi_wireless_access_point_dnsmasq/