・2013/08/03

docomo F-10D ARROWS Xを永久root化する方法

docomo F-10D ARROWS Xを永久root化する方法

(携帯ショップのキャンペーンで機種変更一括0円で購入、テグラの爆熱で自滅する凄い奴)

Tags: [Androidスマホ], [Docomo], [富士通], [Root化], [日本のスマホ]

● docomo FUJITSU ARROWS X F-10D

行きつけの携帯ショップから「ドコモのF-10Dが機種変更0円で有るけどどう?」と電話が有りました。

機種変更の契約条件もドコモオプションとコンテンツ 5個と良かったので機種変更しました。

docomo ARROWS X F-10D

docomo NEXT series ARROWS X F-10D サポート情報

2013年7月22日 ARROWS X F-10D ソフトウェア更新

過去ビルド番号:V16R45C、V18R46F、V20R47F、V21R48A

最新ビルド番号:V22R49C

2012年 9月 ビルド番号:V18R46F

Android 4.0.3

初期出荷版 V16R45C

2012年 8月30日 V18R46F

2012年11月12日 V20R47F

2013年 3月21日 V21R48A

2013年 7月22日 V22R49C

2013年12月19日 V23R50D Android 4.0.3の最終版

Android 4.2.2

2013年11月 6日 ビルド番号:V10R42A

2013年11月6日 ARROWS X F-10Dの製品アップデート情報

2013年12月19日 ビルド番号:V11R43B

2014年 2月18日 ビルド番号:V12R44A Android 4.2.2の最終版

2014年2月18日 ARROWS X F-10Dの製品アップデート情報 V12R44A

● ARROWS X F-10D 4.2.2 OSバージョンアップ用書き替えパッケージダウンロード

UpdatePackageFile.dat

FOTA_UPDATE_FILE BaseSwVer=4.0 1312161

ARROWS X F-10D Android 4.2.2 OSバージョンアップトップ

パソコンを利用する方法 PDF

● ARROWS X F-10D ADB用USBドライバ

富士通 Android携帯 ADB用 USBドライバ

FMWORLD(個人) > 携帯電話 > 開発者向けサポート情報 > ADB USBドライバ > ダウンロード

usb_driver_Fujitsu_2.0.zip

usb_driver_Fujitsu_2.0.zip

8,685,111byte 2014年08月15日

F-10D オープンソースソフトウェア

F-10D OSバージョンアップ オープンソースソフトウェア

F-10D_V10R42A.tar.gz 2013年12月26日

F-10D オープンソースソフトウェア

F10D_F0001_V16R45C.tar.gz 2012年7月20日

● ARROWS X F-10D ワンクリック root化ツール

f-10D_root_tool.7z

f-10D_root_tool.7z 2.3MB

MD5: 2A7174D11F669F67D43CF0BDB6FB1FE0

f-10D_root_tool.7zを解凍して f-10D_root_toolフォルダの中の runme.batをダブルクリックして実行する。

超簡単に ARROWS X F-10Dを永久 root化できます。

2014年 2月18日 ビルド番号:V12R44A Android 4.2.2の最終版で ROOT化を確認済み。

***************************************************

F-10D su設置ワンクリックツール おそらく完成

***************************************************

> runme.bat

-- F-10D rootツール移動ワンクリ --

動作未確認テストver.です。また、一切無保証です。

また実行によりroot奪取成功するとメーカー保証が受けられなくなります。

自己責任にて実行する場合のみ何かボタンを押してください。

中止する場合はウィンドウ右上のxを押してください。

続行するには何かキーを押してください . . .

必要ファイル移動中...

864 KB/s (55296 bytes in 0.062s)

1241 KB/s (1867568 bytes in 1.468s)

1215 KB/s (1867568 bytes in 1.500s)

1239 KB/s (396588 bytes in 0.312s)

1089 KB/s (104556 bytes in 0.093s)

1218 KB/s (2242263 bytes in 1.796s)

1145 KB/s (458032 bytes in 0.390s)

一時root取得&LSM解除中&su設置まで一気に・・・

/data/local/tmp/unlock_security_module

/data/local/tmp/run_root_shell

mount -o rw,remount /system

dd if=/data/local/tmp/su of=/system/xbin/su

chown 0.0 /system/xbin/su

chmod 6755 /system/xbin/su

mount -o ro,remount /system

exit

exit

shell@android:/ $ /data/local/tmp/unlock_security_module

Device detected: F-10D (V12R44A)

Mapping kernel memory...

Detected kernel physical address at 0x80008000 form iomem

Attempt acdb exploit...

F-10D (V12R44A) is not supported.

Attempt put_user exploit...

OK.

Dump kernel memory...

Finding kallsyms address in memory...

Checking kallsyms_in_memory working...

OK. Ready to unlock security module.

Essential symbols are:

prepare_kernel_cred = 0xc0092904

commit_creds = 0xc009239c

remap_pfn_range = 0xc00e3a3c

vmalloc_exec = 0xc00f1138

Checking mmc_protect_part...

mmc_protect_part is not found.

Checking ccsecurity...

Checking fjsec LSM...

Found fjsec LSM.

security_ops[3] = 0xc01fd354 <cap_ptrace_access_check>

security_ops[4] = 0xc02050a8 <fjsec_ptrace_traceme>

c0ad3b38: <fjsec_ptrace_traceme>: fixed <cap_syslog>

security_ops[5] = 0xc0205940 <fjsec_ptrace_request_check>

c0ad3b3c: <fjsec_ptrace_request_check>: fixed <cap_syslog>

security_ops[6] = 0xc01fd400 <cap_capget>

security_ops[7] = 0xc01fd454 <cap_capset>

security_ops[8] = 0xc01fd270 <cap_capable>

security_ops[9] = 0xc01ffabc <cap_quotactl>

security_ops[10] = 0xc01ffad0 <cap_quota_on>

security_ops[11] = 0xc01ffaa8 <cap_syslog>

security_ops[12] = 0xc01fd330 <cap_settime>

security_ops[13] = 0xc01fe19c <cap_vm_enough_memory>

security_ops[14] = 0xc01fd908 <cap_bprm_set_creds>

security_ops[15] = 0xc01ffae4 <cap_bprm_check_security>

security_ops[16] = 0xc01fdbcc <cap_bprm_secureexec>

security_ops[17] = 0xc01ffaf8 <cap_bprm_committing_creds>

security_ops[18] = 0xc01ffb08 <cap_bprm_committed_creds>

security_ops[19] = 0xc01ffb18 <cap_sb_alloc_security>

security_ops[20] = 0xc01ffb2c <cap_sb_free_security>

security_ops[21] = 0xc01ffb3c <cap_sb_copy_data>

security_ops[22] = 0xc01ffb50 <cap_sb_remount>

security_ops[23] = 0xc01ffb64 <cap_sb_kern_mount>

security_ops[24] = 0xc01ffb78 <cap_sb_show_options>

security_ops[25] = 0xc01ffb8c <cap_sb_statfs>

security_ops[26] = 0xc0207acc <fjsec_sb_mount>

c0ad3b90: <fjsec_sb_mount>: fixed <cap_syslog>

security_ops[27] = 0xc0208434 <fjsec_sb_umount>

c0ad3b94: <fjsec_sb_umount>: fixed <cap_syslog>

security_ops[28] = 0xc0208600 <fjsec_sb_pivotroot>

c0ad3b98: <fjsec_sb_pivotroot>: fixed <cap_syslog>

security_ops[29] = 0xc02001e4 <cap_sb_set_mnt_opts>

security_ops[30] = 0xc01ffba0 <cap_sb_clone_mnt_opts>

security_ops[31] = 0xc01ffbb0 <cap_sb_parse_opts_str>

security_ops[32] = 0xc0207398 <fjsec_path_unlink>

c0ad3ba8: <fjsec_path_unlink>: fixed <cap_syslog>

security_ops[33] = 0xc0206a48 <fjsec_path_mkdir>

c0ad3bac: <fjsec_path_mkdir>: fixed <cap_syslog>

security_ops[34] = 0xc02069f0 <fjsec_path_rmdir>

c0ad3bb0: <fjsec_path_rmdir>: fixed <cap_syslog>

security_ops[35] = 0xc02081a8 <fjsec_path_mknod>

c0ad3bb4: <fjsec_path_mknod>: fixed <cap_syslog>

security_ops[36] = 0xc0206998 <fjsec_path_truncate>

c0ad3bb8: <fjsec_path_truncate>: fixed <cap_syslog>

security_ops[37] = 0xc0207160 <fjsec_path_symlink>

c0ad3bbc: <fjsec_path_symlink>: fixed <cap_syslog>

security_ops[38] = 0xc0206e24 <fjsec_path_link>

c0ad3bc0: <fjsec_path_link>: fixed <cap_syslog>

security_ops[39] = 0xc0206aa0 <fjsec_path_rename>

c0ad3bc4: <fjsec_path_rename>: fixed <cap_syslog>

security_ops[40] = 0xc0208a08 <fjsec_path_chmod>

c0ad3bc8: <fjsec_path_chmod>: fixed <cap_syslog>

security_ops[41] = 0xc0208ca0 <fjsec_path_chown>

c0ad3bcc: <fjsec_path_chown>: fixed <cap_syslog>

security_ops[42] = 0xc0208250 <fjsec_path_chroot>

c0ad3bd0: <fjsec_path_chroot>: fixed <cap_syslog>

security_ops[43] = 0xc01ffbc4 <cap_inode_alloc_security>

security_ops[44] = 0xc01ffbd8 <cap_inode_free_security>

security_ops[45] = 0xc01ffbe8 <cap_inode_init_security>

security_ops[46] = 0xc01ffbfc <cap_inode_create>

security_ops[47] = 0xc01ffc10 <cap_inode_link>

security_ops[48] = 0xc01ffc24 <cap_inode_unlink>

security_ops[49] = 0xc01ffc38 <cap_inode_symlink>

security_ops[50] = 0xc01ffc4c <cap_inode_mkdir>

security_ops[51] = 0xc01ffc60 <cap_inode_rmdir>

security_ops[52] = 0xc01ffc74 <cap_inode_mknod>

security_ops[53] = 0xc01ffc88 <cap_inode_rename>

security_ops[54] = 0xc01ffc9c <cap_inode_readlink>

security_ops[55] = 0xc01ffcb0 <cap_inode_follow_link>

security_ops[56] = 0xc01ffcc4 <cap_inode_permission>

security_ops[57] = 0xc01ffcd8 <cap_inode_setattr>

security_ops[58] = 0xc01ffcec <cap_inode_getattr>

security_ops[59] = 0xc01fdc64 <cap_inode_setxattr>

security_ops[60] = 0xc01ffd00 <cap_inode_post_setxattr>

security_ops[61] = 0xc01ffd10 <cap_inode_getxattr>

security_ops[62] = 0xc01ffd24 <cap_inode_listxattr>

security_ops[63] = 0xc01fdce0 <cap_inode_removexattr>

security_ops[64] = 0xc01fd5dc <cap_inode_need_killpriv>

security_ops[65] = 0xc01fd628 <cap_inode_killpriv>

security_ops[66] = 0xc01ffd38 <cap_inode_getsecurity>

security_ops[67] = 0xc01ffd4c <cap_inode_setsecurity>

security_ops[68] = 0xc01ffd60 <cap_inode_listsecurity>

security_ops[69] = 0xc01ffd74 <cap_inode_getsecid>

security_ops[70] = 0xc02075cc <fjsec_file_permission>

c0ad3c40: <fjsec_file_permission>: fixed <cap_syslog>

security_ops[71] = 0xc01ffd8c <cap_file_alloc_security>

security_ops[72] = 0xc01ffda0 <cap_file_free_security>

security_ops[73] = 0xc01ffdb0 <cap_file_ioctl>

security_ops[74] = 0xc02078c8 <fjsec_file_mmap>

c0ad3c50: <fjsec_file_mmap>: fixed <cap_file_mmap>

security_ops[75] = 0xc01ffdc4 <cap_file_mprotect>

security_ops[76] = 0xc01ffdd8 <cap_file_lock>

security_ops[77] = 0xc01ffdec <cap_file_fcntl>

security_ops[78] = 0xc01ffe00 <cap_file_set_fowner>

security_ops[79] = 0xc01ffe14 <cap_file_send_sigiotask>

security_ops[80] = 0xc01ffe28 <cap_file_receive>

security_ops[81] = 0xc02063f8 <fjsec_dentry_open>

c0ad3c6c: <fjsec_dentry_open>: fixed <cap_syslog>

security_ops[82] = 0xc01ffe3c <cap_task_create>

security_ops[83] = 0xc01ffe50 <cap_cred_alloc_blank>

security_ops[84] = 0xc01ffe64 <cap_cred_free>

security_ops[85] = 0xc01ffe74 <cap_cred_prepare>

security_ops[86] = 0xc01ffe88 <cap_cred_transfer>

security_ops[87] = 0xc01ffe98 <cap_kernel_act_as>

security_ops[88] = 0xc01ffeac <cap_kernel_create_files_as>

security_ops[89] = 0xc01ffec0 <cap_kernel_module_request>

security_ops[90] = 0xc02053c8 <fjsec_kernel_load_module>

c0ad3c90: <fjsec_kernel_load_module>: fixed <cap_syslog>

security_ops[91] = 0xc01fdd5c <cap_task_fix_setuid>

security_ops[92] = 0xc01ffed4 <cap_task_setpgid>

security_ops[93] = 0xc01ffee8 <cap_task_getpgid>

security_ops[94] = 0xc01ffefc <cap_task_getsid>

security_ops[95] = 0xc01fff10 <cap_task_getsecid>

security_ops[96] = 0xc01fdf9c <cap_task_setnice>

security_ops[97] = 0xc01fdf88 <cap_task_setioprio>

security_ops[98] = 0xc01fff28 <cap_task_getioprio>

security_ops[99] = 0xc01fff3c <cap_task_setrlimit>

security_ops[100] = 0xc01fdf74 <cap_task_setscheduler>

security_ops[101] = 0xc01fff50 <cap_task_getscheduler>

security_ops[102] = 0xc01fff64 <cap_task_movememory>

security_ops[103] = 0xc01fff8c <cap_task_kill>

security_ops[104] = 0xc01fff78 <cap_task_wait>

security_ops[105] = 0xc01fdfb0 <cap_task_prctl>

security_ops[106] = 0xc01fffa0 <cap_task_to_inode>

security_ops[107] = 0xc01fffb0 <cap_ipc_permission>

security_ops[108] = 0xc01fffc4 <cap_ipc_getsecid>

security_ops[109] = 0xc01fffdc <cap_msg_msg_alloc_security>

security_ops[110] = 0xc01ffff0 <cap_msg_msg_free_security>

security_ops[111] = 0xc0200000 <cap_msg_queue_alloc_security>

security_ops[112] = 0xc0200014 <cap_msg_queue_free_security>

security_ops[113] = 0xc0200024 <cap_msg_queue_associate>

security_ops[114] = 0xc0200038 <cap_msg_queue_msgctl>

security_ops[115] = 0xc020004c <cap_msg_queue_msgsnd>

security_ops[116] = 0xc0200060 <cap_msg_queue_msgrcv>

security_ops[117] = 0xc0200074 <cap_shm_alloc_security>

security_ops[118] = 0xc0200088 <cap_shm_free_security>

security_ops[119] = 0xc0200098 <cap_shm_associate>

security_ops[120] = 0xc02000ac <cap_shm_shmctl>

security_ops[121] = 0xc02000c0 <cap_shm_shmat>

security_ops[122] = 0xc02000d4 <cap_sem_alloc_security>

security_ops[123] = 0xc02000e8 <cap_sem_free_security>

security_ops[124] = 0xc02000f8 <cap_sem_associate>

security_ops[125] = 0xc020010c <cap_sem_semctl>

security_ops[126] = 0xc0200120 <cap_sem_semop>

security_ops[127] = 0xc01fd25c <cap_netlink_send>

security_ops[128] = 0xc01fd184 <cap_netlink_recv>

security_ops[129] = 0xc0200134 <cap_d_instantiate>

security_ops[130] = 0xc0200144 <cap_getprocattr>

security_ops[131] = 0xc0200158 <cap_setprocattr>

security_ops[132] = 0xc020016c <cap_secid_to_secctx>

security_ops[133] = 0xc0200180 <cap_secctx_to_secid>

security_ops[134] = 0xc0200198 <cap_release_secctx>

security_ops[135] = 0xc02001a8 <cap_inode_notifysecctx>

security_ops[136] = 0xc02001bc <cap_inode_setsecctx>

security_ops[137] = 0xc02001d0 <cap_inode_getsecctx>

20 functions are fixed.

Unlocked LSM.

shell@android:/ $ /data/local/tmp/run_root_shell

Device detected: F-10D (V12R44A)

Attempt acdb exploit...

F-10D (V12R44A) is not supported.

Attempt fj_hdcp exploit...

Attempt msm_cameraconfig exploit...

Attempt put_user exploit...

shell@android:/ # mount -o rw,remount /system

shell@android:/ # dd if=/data/local/tmp/su of=/system/xbin/su

204+1 records in

204+1 records out

104556 bytes transferred in 0.011 secs (9505090 bytes/sec)

shell@android:/ # chown 0.0 /system/xbin/su

shell@android:/ # chmod 6755 /system/xbin/su

shell@android:/ # mount -o ro,remount /system

shell@android:/ # exit

shell@android:/ $ exit

Superuser.apkをインストール中...

1297 KB/s (2242263 bytes in 1.687s)

pkg: /data/local/tmp/Superuser.apk

Success

完了しました。おつかれさまでした。

続行するには何かキーを押してください . . .

/system/xbinにsuバイナリが設置されていることを確認してください。

SuperSUを起動し、バイナリの更新等出れば設置されています。

SuperSUを起動し、suバイナリがありませんの様なエラーが出たら失敗しています。

続行するには何かキーを押してください . . .

● ARROWS X F-10Dのリカバリモード

メニューボタンとバックボタンを押しながら電源を入れる。

緑のLEDが点灯したら電源ボタンだけを離す。

10秒程で背景にドロイド君のリカバリモード画面になります。

● ARROWS X F-10Dのファームウェアの強制アップデート

下記手順では File was not downloaded .となりできませんでした。

F-10Dのファームウェアの強制アップデート、ファームウェアの強制リカバリ焼き

上記でダウンロードした UpdatePackageFile.datを SD-Cardのルートにコピーする。

F-10Dに SD-Cardを入れる。

上記操作手順でリカバリモードにする。

System updateを選択して実行する。

→ File was not downloadedで失敗

※ F-08Dの様にファームウェアの強制リカバリ焼きはできない様です。

● ARROWS X F-04Eのリカバリモード

音量の+と-を両方を押しながら電源を入れる。

緑のLEDが点灯したら電源ボタンだけを離す。

10秒程で背景にドロイド君のリカバリモード画面になります。

● F-10Dの「開発者向けオプション」を出す方法、消す方法

Android携帯の設定画面で「開発者向けオプション」を出す方法

1) 設定の端末情報画面で「ビルド番号」の欄を連打タップする。

2) 設定画面に「開発者向けオプション」が表示される。

表示状態にした「開発者向けオプション」を消す方法

1) 「開発者向けオプション」の設定をオフにする。

2) 設定の端末情報画面で「ビルド番号」の欄を連打タップする。

3) 設定画面から「開発者向けオプション」の表示が消える。

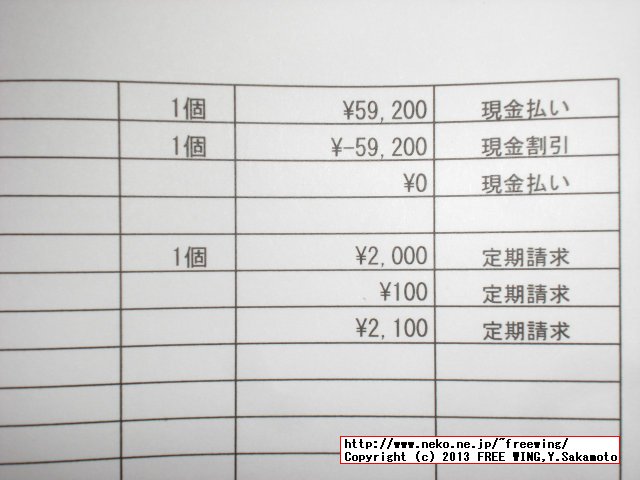

● F-10Dの写真、購入明細など

・docomo FUJITSU ARROWS X F-10D \59200引き

・docomo FUJITSU ARROWS X F-10D 内容物

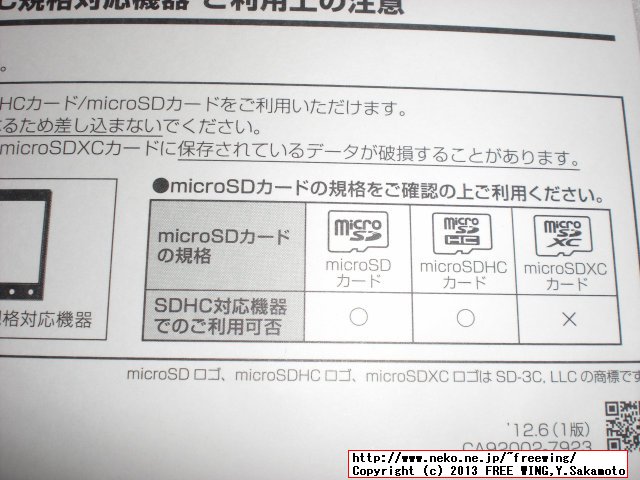

・docomo FUJITSU ARROWS X F-10D SDXCには非対応

・docomo FUJITSU ARROWS X F-10D 裏側分解

・docomo FUJITSU ARROWS X F-10D F-02Eと比較

・docomo FUJITSU ARROWS X F-10D F-02Eと比較

Tags: [Androidスマホ], [Docomo], [富士通], [Root化], [日本のスマホ]

[HOME]

|

[BACK]

リンクフリー(連絡不要、ただしトップページ以外は Web構成の変更で移動する場合があります)

Copyright (c)

2013 FREE WING,Y.Sakamoto

Powered by 猫屋敷工房 & HTML Generator

http://www.neko.ne.jp/~freewing/android/docomo_f10d_arrows_x/